Käyttöjärjestelmät II (4 op, 2 ov)

Erilliskuulustelu 18.8.2006

Kirjoita jokaiseen vastauspaperiisi seuraavat tiedot: oma nimi,

opiskelijanumero (tai henkilötunnus),

kurssin nimi, nimikirjoitus ja sivunumero.

- [15 p] Virtuaalimuistin Clock sivunpoistoalgoritmi, kun joka sivuun liittyy sekä R-bitti (viitattu, referenced or accessed recently) että M-bitti (muutettu, modified)

- Mikä on varsinainen ongelma, jonka tämä algoritmi ratkaisee? Miten tämä Clock sivunpoistoalgoritmi toimii?

- Milloin tämä Clock algoritmi käynnistetään? Päättyykö algoritmi aina?

- Kuka asettaa R-biteille arvoja ja milloin?

- Kuka asettaa M-biteille arvoja ja milloin?

- Määrittele käsite käyttöjoukko (working set). Miten käyttöjoukko liittyy tähän Clock algoritmiin?

- [15 p] Prosessien ja säikeiden vuorotus

- Miten Feedback q=2i -vuoronantoalgoritmi toimii? Minkälaiseen suoritusympäristöön se on tarkoitettu? Anna esimerkki. Anna toinen esimerkki tilanteesta, jossa tämä vuoronantoalgoritmi ei olisi hyvä.

- Mitä on kimppavuorottaminen (gang scheduling)? Minkälaiseen suoritusympäristöön se on tarkoitettu? Anna esimerkki. Anna toinen esimerkki tilanteesta, jossa tämä vuoronantoalgoritmi ei olisi hyvä.

- Miten Rate Monotonic -vuoronantoalgoritmi toimii? Minkälaiseen suoritusympäristöön se on tarkoitettu? Anna esimerkki. Anna toinen esimerkki tilanteesta, jossa tämä vuoronantoalgoritmi ei olisi hyvä.

- [15 p] Linuxin ext2fs tiedostojärjestelmä

- Mikä on inode ja mitä tietoja siinä on?

- Mikä on suora linkki (hard link) ja miten se toteutetaan tässä järjestelmässä?

- Mikä on symbolinen linkki (soft link) ja miten se toteutetaan tässä järjestelmässä?

- Mitä etuja/haittoja suoralla linkillä on symboliseen linkkiin verrattuna?

- Vertaile ext3fs tähän järjestelmään. Edut? Haitat?

- [15 p] Tiedostojen suojaus

- Mikä on varsinainen ongelma tiedostojen suojauksessa?

Mikä järjestelmän turvallisuusvaatimus (security requirement) liittyy tähän tilanteeseen?

Mikä on varsinainen turvallisuusuhka (security threat), jota halutaan torjua?

- Miten Unix'issa toteutetaan tiedostojen suojaus seuraavien käsitteiden avulla: UID, GID, effective UID ja effective GID?

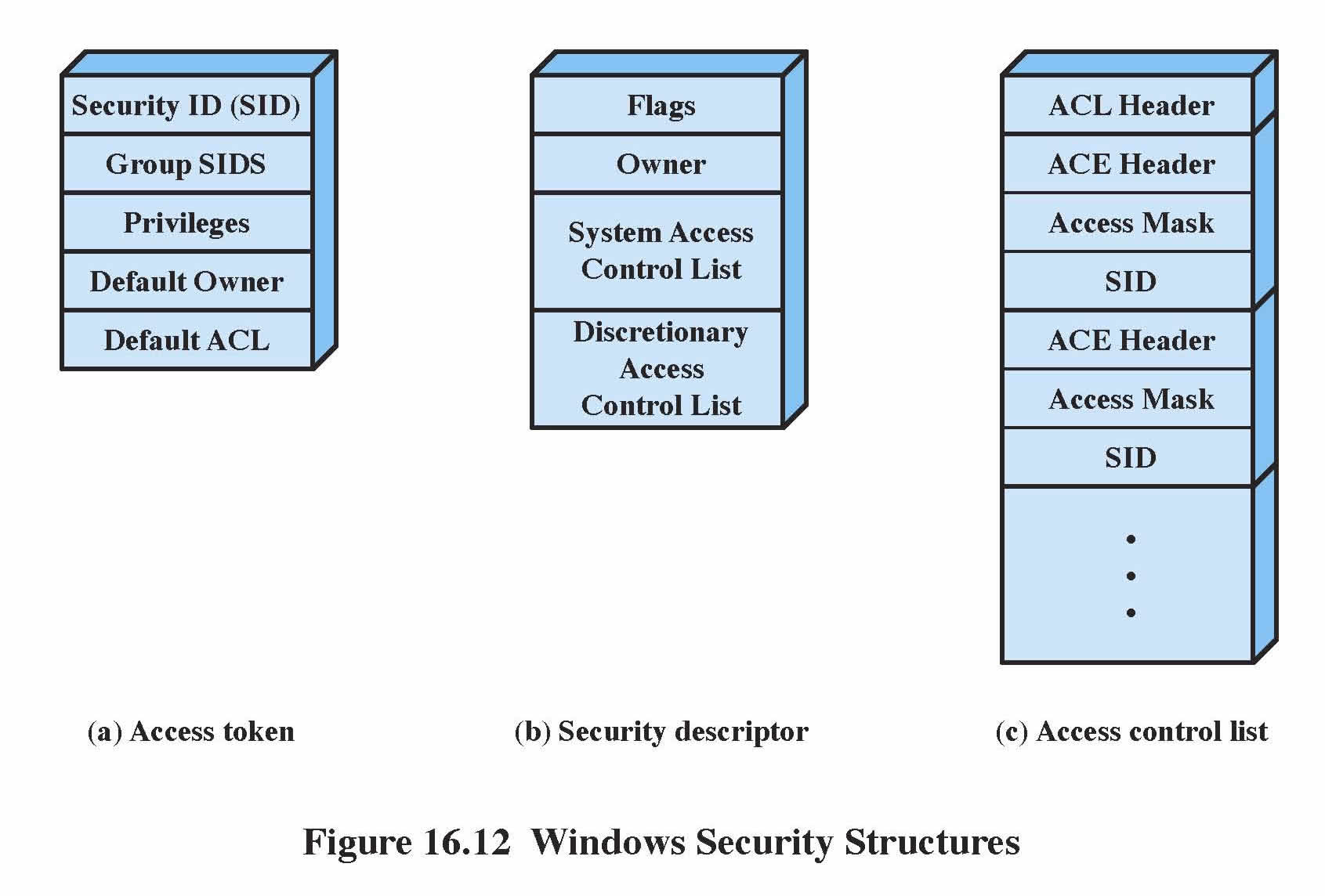

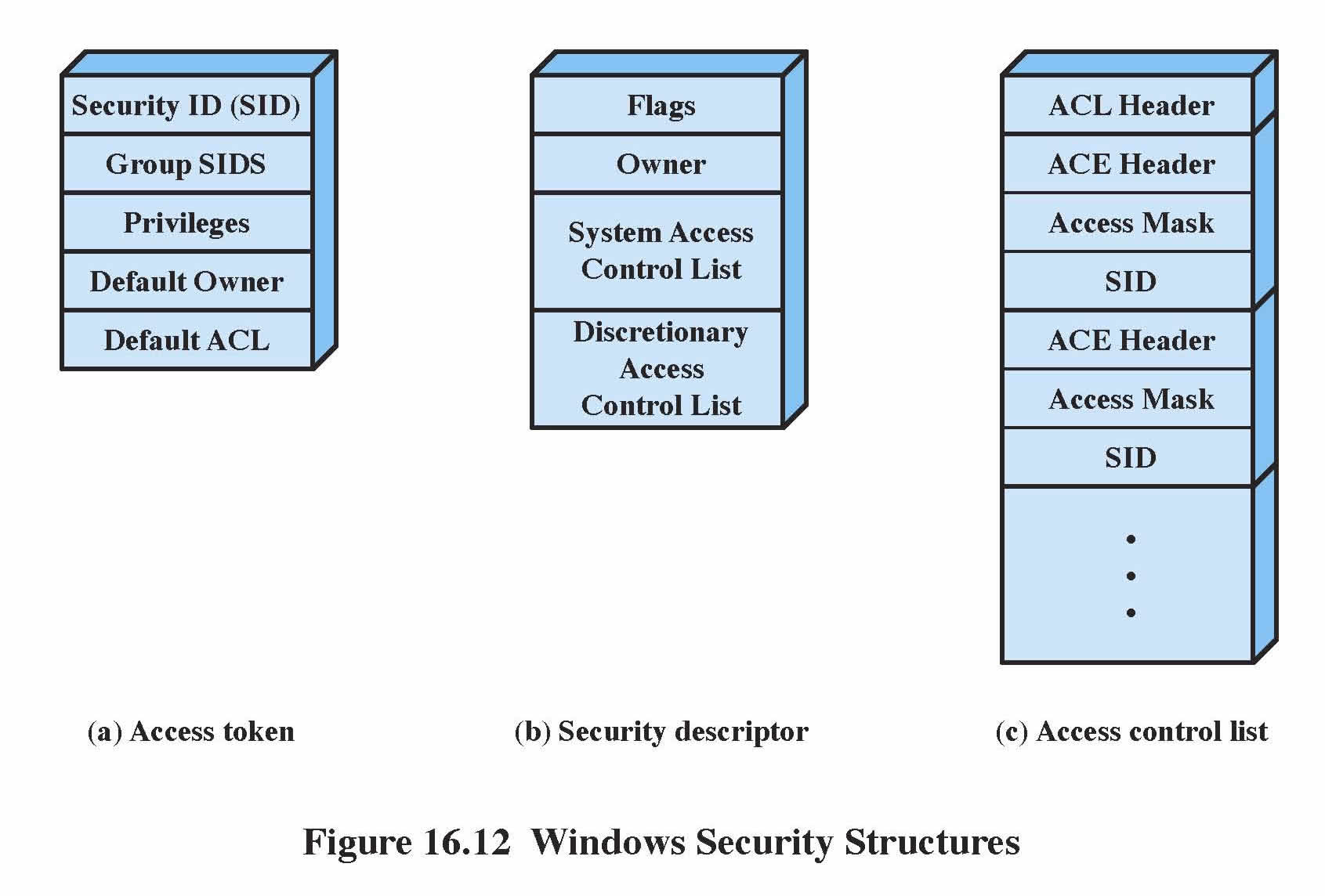

- Miten Windows'issa toteutetaan tiedostojen suojaus alla mainittujen (Fig. 16.12) käsitteiden avulla.